Wow. Es ist passiert. Mein persönlicher Datengau.

Der Provider meiner privaten und beruflichen Webseiten/Webserver hat dummerweise eine Lücke offengelassen, über die ein Hacker an Kundendaten ran kam. Das Ganze ist schon ein paar Tage alt, eine offizielle Benachrichtigung über den Vorfall kam heute nacht um 00:21h per E-Mail:

(…) wir schreiben, um Sie über eine Datenpanne bei DomainFactory zu informieren, die Ihre personenbezogene Information betreffen kann.

Wir haben am frühen Abend des 3. Juli 2018 erstmals, und im Verlauf der letzten zwei Tage in näherem Detail erfahren, dass über einen Datenfeed nach einer Systemumstellung unbeabsichtigt bestimmte Kundeninformation ab 29. Januar 2018 außenstehenden Dritten zugänglich war.

Während wir diese Datenpanne untersuchen wissen wir bereits jetzt, dass Dritte unbefugt auf nachstehende Datenkategorien Zugriff gehabt haben könnten:

- Kundenname

- Firmenname

- Kundennummer

- Anschrift

- Telefonnummer

- DomainFactory Telefon-Passwort

- Geburtsdatum

- Bankname und Kontonummer (z.B. IBAN oder BIC)

- Schufa-Score

Seien Sie versichert, dass die bei dieser Datenpanne verwendeten Angriffspunkte nunmehr abgesichert sind, und wir haben die Sicherheit erhöht, um uns vor unberechtigtem Zugriff zu schützen. Dennoch ist es für jemanden, der unbefugt Zugang zu Ihren Daten erhalten hat, möglich, sich Ihrer Identität zu bedienen oder Lastschriften für Ihr Bankkonto zu erzeugen oder sonst ihre bei DomainFactory liegenden Informationen zu missbrauchen. Deshalb empfehlen wir Ihnen aus Vorsichtsgründen, Ihre Passwörter für Ihre DomainFactory-Konten so rasch wie möglich abzuändern. Die Information zur Abänderung Ihrer DomainFactory-Passwörter finden Sie hier: blog.df.eu/pw.

Weiter bitten wir Sie, Ihre Bankkontoauszüge zu überwachen. Sollten Sie verdächtige Kontobewegungen bemerken sollten Sie auch erwägen, die Polizei zu verständigen.

DomainFactory ist Ihre Privatsphäre wichtig und bedauert zutiefst, dass diese Datenpanne geschehen ist. Wir führen soeben eine gründliche Untersuchung der möglicherweise betroffenen Systeme durch und werden Sie bei wichtigen Entwicklungen weiter informieren.

Zusätzlich haben wir geeignete Maßnahmen getroffen, um die Ursache dieser Datenpanne zu beheben, insbesondere den Zugang gesperrt, verdächtige Systeme unschädlich gemacht, sämtliche Zugangsdaten unserer Mitarbeiter geändert, und eine externe Sicherheitsfirma beauftragt, uns bei der forensischen Untersuchung unserer Systemumgebung zu unterstützen. Wir arbeiten daran, schnell zusätzliche Sicherheitsmaßnahmen zu treffen, die einen weiteren gleichartigen Vorfall verhindern, und den Schutz Ihrer Daten zu gewährleisten. Wir haben die Datenpanne auch der zuständigen Datenschutzbehörde gemeldet und werden weiter mit dieser zusammenarbeiten, um sicherzustellen, dass der Vorfall ordnungsgemäß aufgeklärt wird.Für weitere Information kontaktieren Sie bitte DomainFactory unter serviceinfo@df.eu oder besuchen Sie unsere Website unter www.df.eu.

Mit freundlichen Grüßen (…)

Soweit, so übel.

Diese Daten lassen sich prächtig auch ausserhalb des hier mit "bitte ändern Sie Ihr Passwort" abzusichernden Hosting-Accounts mißbrauchen, was offenbar auch dem Verfasser der E-Mail klar ist, denn immerhin soll ich mal ein Auge auf die Kontoauszüge haben und hey, ich darf auch die Polizei informieren, falls da komische Sachen passieren.

Was mich aber viel mehr beschäftigt: Die oben aufgeführten Daten sind unvollständig.

Sicherlich hat man im Krisenstab der Domainfactory lange überlegt, wie man das wasserdicht formuliert, und so ist dieses "wissen wir bereits jetzt" herausgekommen, was das Hintertürchen offen lässt, zu einem späteren Zeitpunkt mit weiteren Details rauszurücken, die zum jetzigen Zeitpunkt nur für Unruhe bei den Kunden sorgen würden.

Hätte der neue Eigentümer der Daten z.B. Zugriff auf die E-Mail-Adresse des Kundenaccounts, dann kann er mit der standardmässig aktivierten Funktion "Passwort vergessen" auch nach einer Änderung des Passworts durch den echten Kunden jederzeit Zugang auf den Account bekommen.Sorry, aber da habe ich nicht nachgedacht im Rage-Modus: Die Kenntnis der E-Mail alleine reicht natürlich nicht, um in den Besitz des Links zum Passwort ändern zu gelangen, der Angreifer müsste unter der Adresse auch empfangen können, also das E-Mail Passwort kennen. Bei einer DreiMusketiere-PasswordPolicy (alle für einen, einer für alle) stünde man aber doof da, weil es den Webmailer-Login unabhängig vom Account Login gibt. Aber das macht ja keiner hier, right? Right?!

Und jetzt schauen wir mal, was heise.de gestern Nachmittag publizierte, also bereits vor der E-Mail-Benachrichtigung der Domainfactory:

(…) Sollte der uns vorliegende Auszug sich mit dem decken, was der Angreifer über andere Kunden erbeutet hat, so hat er Kenntnis der Klarnamen, Adressen, Telefonnummern, Mailadressen, Telefon-Passwörter, Bankdaten und einiger anderer persönlicher Informationen wie etwa Teile des Schufa-Scorings der Kunden (…)

Bingo. Warum das Schufa-Scoring in dem Datensatz ist, ist eine andere Frage.

Aber jetzt kommts (für mich) richtig dicke: Heute früh habe ich auf Twitter nach Erhalt der Domainfactory-Mail mich echauffiert, wie man das eben so auf Twitter macht, und habe eben genau dieses "naja immerhin keine E-Mail" verlauten lassen. Kurz daruf meldet sich der vermeindliche Hacker, und in der Folge sage ich ihm halb im Spaß, er könne mir ja mal meinen Schufa-Score mailen, meine Adresse hätte er ja. Und keine fünf Minuten später habe ich tatsächlich eine Mail von einem Wegwerfaccount mit einem Auszug meiner Daten, die er von der Domainfactory gezogen hat!

Ich schreibe das jetzt nochmal zum Mitschreiben:

Der vermeindliche Hacker der Domainfactory hat nur aufgrund einer Interaktion mit mir auf Twitter, anhand meiner dort einsehbaren Daten, einen Volltreffer in seinem Datensatz gelandet und kennt dank des Domainfactory-Leaks:

Meinen Firmenname, die Firmenadresse, Firmentelefonnummer, Kundennummer, Bankverbindung, ebenso meine Privtadresse, mein Geburtsdatum sowie Firmen- und Privat-E-Mailadresse und noch mehr.

Weil alles das in den Daten der Accounts, die mit meinem Namen bei der Domainfactory verbunden sind, zu finden ist. Weiterhin weiss er, dass ich ein "no questions asked" Bestell-Limit habe, und er kennt meine Mobilnummer, weil die Domainfactory die abgespeichert hat (aber nirgends für mich im Kundenmenu einsehbar vorhält, wo ich sie entfernen oder ändern könnte!), da ich einmal eine Bestellung mit SMS-Code bestätigt hatte vor einiger Zeit.

Alter. Ich weiss gar nicht wo ich anfangen soll, so sehr fuckt mich das gerade up.

Neben der nicht so echt beruhigenden Erkenntnis, dass diese für mich doch irgendwie sensiblen Daten, Kontonummer, Geburtsdatum, Mobilnummer, Adresse etc, jetzt da draussen rumschwirren, finde ich die Informationspolitik der Domainfactory gerade ziemlich unterirdisch.

Ich habe auf Twitter schon seit mehreren Tagen das Gerücht vernommen, dass es wohl einen Leak gab, da der Hacker das wohl im Kundenforum publizierte. Das Kundenforum, was dann komischerweise erstmal offline genommen wurde.

Informiert hat zu dem Zeitpunkt noch niemand. Dann der Heise-Artikel und als Reaktion diese nächtliche E-Mail, die aufgrund des lapidaren Betreffs bei vielen Kunden wahrscheinlich noch gar nicht registriert wurde. Und in der Mail auch wieder nicht die ganze Wahrheit.

Hier ist die Strukur des Datensatzes, den der "Hacker" mir zur Verfügung stellte. Ich weiss nicht, ob das nur ein Teil der Daten ist, halte es aber für plausibel, dass das tatsächlich das ist, was in dem Feed lesbar war:

[kn] => [anrede] => [vorname] => [name] => [firma] => [adresse] => [adresse2] => [plz] => [ort] => [telefon] => [fax] => [email] => [daten_geaendert] => [geloescht] => [abrechnungsart] => [kontonr] => [blz] => [kontoinhaber] => [bankname] => [beinz_erhalten] => [kredit_limit] => [akt_kredit] => [zuletzt_zurueckgesetzt] => [bemerkungen] => [ripe_handle] => [ripe_beantragt] => [is_reseller] => [newsletter] => [geburtsdatum] => [telefon_password] => // im Klartext [pid] => [auslandskunde] => [land] => [karteninhaber] => // hier keine Angaben, aber wären hier evtl Kreditkartendaten?! [kartentyp] => [kartennr] => [kartegueltig_monat] => [kartegueltig_jahr] => [has_treuhandvertrag] => [aktions_code] => [rechnungskunde] => [rechnungsgebuehr] => [brand] => [at_handle] => [newsletter_express] => [heardfrom] => [kredit_fixed] => [data_last_checked] => [called] => [called_time] => [called_kommentar] => [call_dont] => [geworben_von_an] => [cvv] => [sendinvoice] => [invoicemail] => [invoiceremark] => [schufa_last_queried] => [schufa_risikoquote] => [schufa_scorewert] => [schufa_scorebereich] => [bestellhandy] => // hier meine mobilnr die nur für eine einzige sms einmal benötigt wurde [schufa_manuell] => [manuelle_nachbearbeitung] => [schufa_person_key] => [vip] => [bes_zahlungskonditionen] => [notfallemail] => [invoiceaddress] => [viplevel] => [sicherheitskuendigung] => [schufa_hasnegativeattributes] => // wow. warum?! [passwort] => // bei mir leer [direct_auftrag_login] => [hidekontonr] => [show_passwords] => [rechnungsintervall] => [naechste_rechnung] => [never_show_adwords] => [inhaber_geaendert] => [umsatzsteuer_ausweisend] => [showonce] => [kuendigung_flag] => [kuendigung_handy] => [hide_passwords_from_ma] => [pvi_group] => [techfirma] => [techanrede] => [techname] => [techvorname] => [techemail] => [techtelefon] => [pass_reminder] => [is_jb_customer] => [sperr_status] => [sperr_grund] => [jb_newsletter] => [jb_tech_newsletter] => [ustid] => [synced_with] => [last_changed] => [next_bill_notify_interval] => [next_bill_notify_threshold] => [next_bill_notify_consider_sum] => [ipv6] => [newsletter_reseller] => [kartenguwid] => [login_without_an_until] => [newsletter_security] => [pass_hash_id] => // 7stellige ziffer [iban] => // teilweise maskiert [bic] => // klartext [enc_iban] => // verschlüsselt [uniqid] => [iban_hash] => // salt für oben? [dbox_handle] => [ppbaid] => [payments_whitelist] => [payments_blacklist] => [has_invalid_email] => [erstellt] => [inactive_since] => [intercompany] => [subaccount_id] => [customer_id] => [deletion_requested] => [gdpr_policy_accepted] => |

Viele der "Felder" im Datensatz sind leer oder nur mit kürzeln gefüllt ("vip => t"). Ich kann mir nicht vorstellen, dass die wirklich Kreditkarten-Informationen da drin stehen haben, auch wenn die Felder im Feed sind, da meines Wissens nach bei domainFactory immer nur per Lastschrift/Einzug gezahlt werden konnte, nie mit Kreditkarte. Vielleicht ist die Maske des Datensatzes auch für andere "Brands" des Konzerns. Dazu passend gibt es auch ein "brand" Feld, hier war es mit "df" gefüllt.

Ich muss sagen, mein Vertrauen in die Domainfactory ist gerade ziemlich angestossen. Nicht, weil es den Leak gibt, sondern weil die Kommunikation momentan eher nach vertuschen, keine Fehler eingestehen aussieht statt nach Offenheit.

Das ist wirklich beunruhigend, denn immerhin bin ich seit über 15 Jahren der Domainfactory treu geblieben (wobei der Verkauf an HostEurope und die Servermigration nach Frankreich, dann die Übernahme durch GoDaddy, die beharrliche Weigerung LetsEncrypt anzubieten… da war es schon fast jedesmal soweit, dass ich kündigte), und natürlich hat sich in so langer Zeit einiges angehäuft, was man nicht eben schnell zu einem anderen Anbieter umziehen möchte. Puh.

Brave new World.

Nachtrag: In dem Datensatz, der mir zur Verfügung gestellt wurde, sind die Bankdaten nicht im Klartext, sondern encodiert. Angaben zur Kontonummer und BLZ sind nicht drin, obwohl entsprechende Keys vorhanden sind. Angaben zur IBAN sind im Klartext so zu sehen, wie es auch im Backend der dF angezeigt wird: "DE1234XXXXXXXXXXXX5678".

Daneben gibt es noch Keys für "enc_iban" und "iban_hash". Ich vermute mal, dass es für eine entsprechend versierte Person möglich wäre, das zu entschlüsseln, aber immerhin steht die Kontoverbindung nicht einfach als Klartext in dem Datensatz. Der Name der kontoführenden Bank ist als Klartext drin, also lässt sich der vordere Teil der IBAN sowieso schnell erraten.

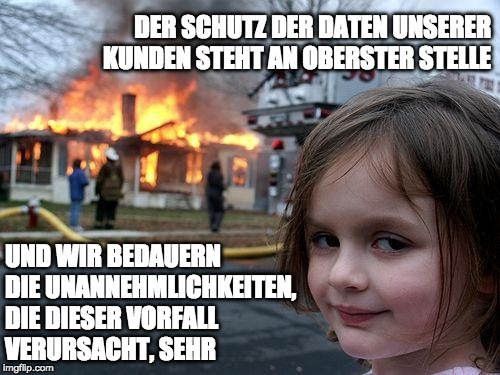

Meanwhile, in der Domainfactory Statusmeldung: "Der Schutz der Daten unserer Kunden steht an oberster Stelle und wir bedauern die Unannehmlichkeiten, die dieser Vorfall verursacht, sehr." Ich stelle mir das gerade so vor:

Weiterer Nachtrag, weil das in den Kommentaren gefragt wurde: Mich fuckt das so unglaublich up, weil ich über all' die Jahre versucht habe, meinen Geburtstag und meine Privatadresse aus dem Fokus von Social Media und Suchmaschinen rauszuhalten. Weil ich sehr bewusst damit umgehe, was ich veröffentliche. Und ja, ich bin mir schon bewusst, dass ich als Inhaber und GF einer eingetragenen GmbH auch ohnehin mit den Daten auffindbar wäre, Handelsregister etc, was mich, nimmt man dann noch die Impressumspflicht dazu, als Eigentümer mehrerer .de Domains ohnehin ziemlich transparent macht. Deshalb hatte ich auch die "privaten" Domains immer über die postalische Adresse der Firma angemeldet. Dass nun durch so eine Schlamperei seitens des Providers meine Privatdaten, und insbesondere die Mobilnummer, die ich ebenfalls sehr sparsam bis überhaupt nicht publiziere, für dritte bekannt wurden - das. fuckt. mich. up. Danke der Nachfrage. Mir war klar, dass es nur eine Frage der Zeit ist, bis so was auch mal mir passiert, aber dass es ausgerechnet wegen der domainFactory ist, damit hätte ich nicht gerechnet. Und, das ist nun nicht unmittelbar ein kausaler Zusammenhang, aber die Ironie, dass ich mich beruflich monatelang und zum Schluss vor dem 25.5. fast ausschliesslich mit dem DSGVO Wahnsinn auseinandersetzen musste, mit haufenweiser unbezahlter und administrativer Arbeit, und dann so ein Klops hier aufschlägt - also ja, auch das ist ein Grund für die Upgefucktupness gerade.

Updates zum Artikel:

- 7.7.18 12:25h: Seit ca 10:40h steht unter status.df.eu auch was davon, dass die Kunden E-Mail Adressen auch geleaked wurden.

- 7.7.18 12:53h: den Abschnitt mit "E-Mail kennen plus Passwort vergessen Funktion = Account offen" korrigiert, das ist natürlich Käse, wenn man in Ruhe nachdenkt.

- 7.7.18 14:25h: Ich habe mir die Daten, die mir der vermeindliche Hacker gesendet hat, in Ruhe angesehen und den Artikel ergänzt

- 7.7.18 15:12h: Auf Heise ist ein weiterer Artikel erschienen. Ziemlich interessant find ich die Frage nach einem Zusammenhang der Schwachstelle mit der Umstellung auf einen Dienstleister in der Ukraine.

- 7.7.18 21:25h: Ein Bild aus dem domainFactory Krisenstab hinzugefügt und auf eine Frage aus den Kommentaren geantwortet.

- 8.7.18: Die domainFactory hat ihre Statusmeldung aktualisiert und um eine Information, welche Passworte man ändern sollte, erweitert: Kundenpasswort, Telefonpasswort, E-Mailpasswörter, FTP-/LiveDisk-Passwörter, SSH-Passwörter, MySQL-Datenbankpasswörter.

- 9.7.18 05:30h: Auf Twitter hat der Entdecker der Sicherheitslücke weitere Details verlauten lassen: Offenbar war ein atom-Feed aus dem Web aus ohne Schutz erreichbar, über den sich die Kundendaten extrahieren liessen. Somit wäre das nicht mal ein 'Hack', sondern die domainFactory hätte diese personebezogenen Daten "publiziert". Und das nach eigener Aussage bereits seit dem 29. Januar 2018.

- 9.7.18 13:10h: Nachdem nun hier jemand die Struktur der geleakten Daten veröffentlicht hat, packe ich "meinen" Datensatz, ohne die Daten, mit in den Beitrag.

Ich hatte das am Wochenende unterlassen, weil ich erst einmal abwarten wollte, ob die domainFactory mal endlich anfängt offen zu kommunizieren. Macht sie aber nicht, von daher möge sich die geneigte Leserin selbst ein Bild davon machen, was da an Informationen in der Gegend per Feed rausposaunt wurde. - 9.7.18 19:00h: Vor kurzem hat die domainFactory per Mail und Update unter status.df.eu mehr Informationen zu dem Datenleck und was man dagegen unternommen hat bekannt gegeben. Offenbar handelt es sich nach deren Erkenntnissen um eine einzelne Person; über Umfang und welche Kunden davon betroffen sind, kann man derzeit nichts sagen und behandelt es erstmal so, als wäre ALLE Kunden betroffen.

- 10.7.18 15:50h: Auf heise.de ist ein weiterer Artikel erschienen, der etwas mehr Licht ins Dunkle bringt, wie die Lücke überhaupt entstanden ist: "Domainfactory hat die Daten tausender Kunden öffentlich per Atom-Feed ins Netz gestellt, weil ein DSGVO-Feld in der Datenbank falsch programmiert war.".

Photo of water hose by Daan Mooij on Unsplash | Meme photo by imgflip, caption yours truly

Webrocker

Webrocker

99 Reaktionen zu “Ein Pfund Gehacktes, bitte.”

Woah das ist krass. ?

Ein Datenleck zu haben ist das Eine... Aber die Kunden dann nicht sofort und vollständig zu informieren ist echt übel!

du sprichst mir aus der Seele

Echt krass ???

Word! Der Horror schlechthin RT @webrocker: Meine 2ct zum Domainfactory Hack - mein persönlicher DatenGAU.webrocker.de/2018/07/07/ein…

Recht hat er. Schade, dass ich aktuell so wenig Zeit habe. Ein Umzug zu einem anderen Provider wäre angesagt.

Der #domainfactory-#Hack ist wirklich besorgniserregend: webrocker.de/2018/07/07/ein…

Ähm… @DomainFactory. Das schreit nach einen klaren Statement. Und zwar #pronto! #Datenschutz #fail #verantwortungslos

Schön zusammengefasst, trifft es auf den Punkt!

Noch jemand bei der #domainfactory? Dann bitte lesen: "Ein Pfund Gehacktes, bitte." vom @webrocker. Mein Umzug steht jedenfalls fest, nur wohin, das noch nicht. webrocker.de/2018/07/07/ein…

Unfuckingfassbar.

Ist schon der Hammer #domainfactory webrocker.de/2018/07/07/ein…

Ähm... @DomainFactory, ich hab da mal 'ne Frage...

/o #Datenschutz #Datensicherheit

Herrje. Ja, ich bin auch betroffen. Seit 10 Jahre Kunde. Und klar nervt das. Aber warum fuckt dich das so up? Die Infos kriege ich auch über Google und eine Schufa Anfrage raus ohne dass du das mitbekommst - soooo sensibel sind die Daten nicht, das sind einfache Adressen, das geht viel

schlimmer (z.B. mit Adobe).

Fuck dich nicht up, es hätte schlimmer sein können (y). Tapfer bleiben, nach vorne schauen, es wird wieder mein Freund.

Alles gute

So liebe @DomainFactory bitte lesen ... und verstehen ... Kommunikation ist alles ...

Alter ist das heftig! ?

Habe gerade alle Passwörter bei df ändern dürfen ?

Schöner Kommentar zum #Datenleck bei #df ? - @DomainFactory, gute Krisenkommunikation sieht anders aus!

OMG! Das sind ja wirklich SEHR INTIME DATEN! FIRMENNAME!!! FIRMENTELEFONNUMMER!!! GEBURTSTAG!!! WTF!!!?????!

Nicht vorzustellen, was man damit alles anstellen kann!!!

Aus aktuellem Anlass:

https://t.co/HKQV6PGd2B

@Peter_Schaar Hier könnte sich doch jetzt zeigen ob die DSGVO auch umgesetzt wird. Ein unfassbar "besonders gravierender Verstoß" : webrocker.de/2018/07/07/ein…

»Dirty Cow« wurde überall im Oktober 2016 gefixt? Wirklich überall? Aber nein doch, bei Domainfactory wurde »Dirty Cow« angeblich noch im Juli 2018 für einen Crack ausgebeutet…

Weia!

Wisst ihr noch? Dirty cow? Überall im oktober 2016 gefixt. Wirklich überall? Mitnichten, bei „domainfactory“ wurde „dirty cow“ angeblich im juli 2018 für einen kräck ausgebeutet. Da möchte ich nicht wissen, wie der rest der security bei „domainfactory“ aussieht… ?

Betroffene des datenlecks fordere ich dazu auf, von ihren rechten nach DSGVO gebrauch zu machen und mindestens einen schadenersatz für ihren zeitlichen aufwand mit dieser von „domainfactory“ verbockten riesenscheiße rauszuholen. Also:

Auskunft von „domainfactory“ einfordern!

Den mutmaßlich grob fahrlässigen verstoß gegen die DSGVO bei der nächsten polizeidienststelle zur anzeige bringen!

Schadenersatz einfordern.

Ich bin wirklich daran interessiert, zu sehen, ob diese DSGVO nur ein gesetz zur einschüchterung privater und mittelständischer webseit-betreiber ist, das niemals gegen wirtschaftsunternehmen und großdatenschleuderei angewendet wird, oder ob sich die situazjon der betroffenen solcher datenschleudereien wirklich verbessert hat.

Ach ja, auch weiterhin viel spaß beim festen glauben an den euch überall versprochenen schutz euer persönlichen daten! Die liste wäxt und wäxt und wäxt. ?

Nachtrag: „ein pfund gehacktes bitte“ beim webrocker…

Teilen Sie dies mit:

E-Mail

Ähnliche Beiträge

wer @DomainFactory richtig ins schwitzen bringen will, stellt genau jetzt eine #DSGVO-auskunftsanfrage und vergleicht mal, ob die gesamte "datenstruktur" in der auskunft offenbart wird. da hat man dann indirekt seine #schufa-auskunft gleich mit dabei. ? #domainfactory

RT @e13Kiki: Noch jemand bei der #domainfactory? Dann bitte lesen: "Ein Pfund Gehacktes, bitte." vom @webrocker. Mein Umzug steht jedenfalls fest, nur wohin, das noch nicht. webrocker.de/2018/07/07/ein…

mitnichten ist der #domainfactory - #hack mit einem "schlichten" Passwort zurücksetzen aus der Welt geschafft. Die persönliche Erfahrung von @webrocker zeigt auf: Das Kind ist in den Brunnen gefallen. df gibt einen scheiß Support #dfgate und du musst wohl oder übel ran..

Das ist megascheiße. Wir sind auch seit Jahren Reseller-Kunde bei DF und das fügt sich jetzt als weiteres Puzzleteil der zunehmenden Unzufriedenheit.

- kein Let's Encrypt

- der Support ist in meiner Wahrnehmung in den letzten Monaten langsamer und unfreundlicher geworden

- Das Betreiben aktueller Contao4 Installationen ist nicht out-of-the-box möglich und der Support scheint kein großes Interesse daran zu haben das zu lösen.

- jetzt die Datenpanne

Das Problem mit 15-20 Kunden im Reseller-Paket: Der Umzug. Albtraum.

Schöner Blog-Beitrag von @webrocker, der auch vom #Domainfactory Datenleck betroffen ist. Beschreibt anschaulich, wie Kacke sich so was anfühlen kann: webrocker.de/2018/07/07/ein…

EIN PFUND GEHACKTES, BITTE. : webrocker.de/2018/07/07/ein… #df #domainfactory #fb

Kommentare sind geschlossen.